Definisi Digital Forensics Dari Berbagai Sumber

Pengertian Komputer Forensik/Digital Forensik

Komputer Forensik adalah cabang dari ilmu forensik berkaitan dengan bukti hukum yang ditemukan di komputer dan media penyimpanan digital. Komputer forensik juga dikenal sebagai Digital Forensik. Digital forensik merupakan perpaduan seni dan ilmu pengetahuan. Seorang investigator dituntut mampu berkreasi dengan metode-metode dan perlengkapan yang ada, berbeda kasus-berbeda cara penanganan. Kesemua teknik dan kegiatan dalam digital forensik diarahkan pada pengolahan informasi yang dapat ditemukan di berbagai media penyimpanan (hard disk, flash disk, memory card, atau bahkan di server internet) untuk disajikan sebagai bukti-bukti yang sah di pengadilan. Bukti-bukti ini harus dapat menerangkan bagaimana suatu kejahatan dilakukan dan menemukan siapa pelakunya. Sebagaimana diungkapkan Brian D. Carrier, “a special case of a digital investigation where the procedures and techniques that are used will allow the results to be entered into a court of law” (digital evidence.org, 2006)

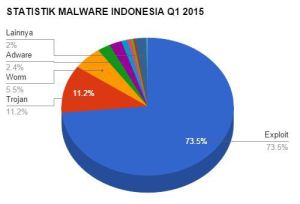

Maraknya tindakan kejahatan dalam dunia komputer, membutuhkan proses pembuktian yang tidaklah mudah, oleh karena itu, kajian bidang komputer forensik ini masih tergolong baru dan masih terus dikembangkan, sehingga nantinya, semua kasus-kasus kejahatan komputer mampu dibuktikan secara sah di pengadilan.

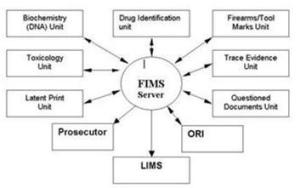

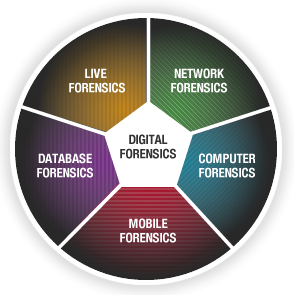

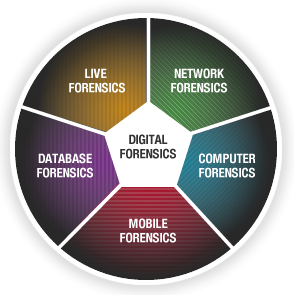

Saat ini, kajian komputer forensik dibagi menjadi beberapa bidang seperti Internet Forensik yang khusus membahas forensik dalam ranah internet dan aplikasinya, lalu ada Network Forensik, Disk Forensik, Database Forensik, Firewall Forensik, Mobile Device Forensik dan System Forensik yang kesemuanya secara umum berada dalam kontek komputer forensik.

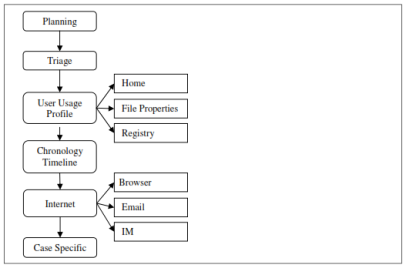

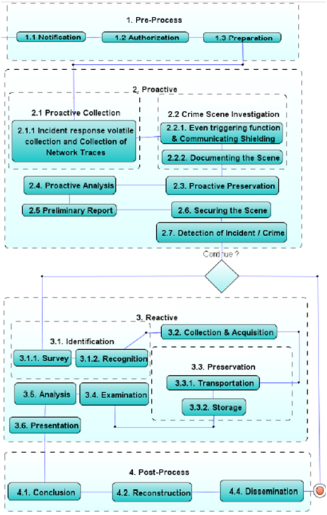

Tahapan-tahapan pada Digital Forensik

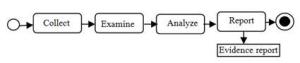

Para ahli atau pakar dalam bidang forensik, khususnya forensika digital mempunyai standar dalam proses penanganan barang bukti. Hal tersebut digunakan supaya dalam proses penyidikan, data-data yang didapatkan berasal dari sumber asli, sehingga tidak ada manipulasi bentuk, isi, dan kualitas data digital. Seorang ahli Digital Forensik dapat menggambarkan tahapan dan metode-metode yang digunakan untuk mendapatkan informasi tentang file terhapus, terenkripsi ataupun yang rusak. Prinsipnya, digital forensik merupakan sebuah metode ataupun rangkaian metode. Sebagaimana lazimnya metode maka haruslah sistematis dan dikerjakan dalam suatu proses yang logis dan akurat. Pada dasarnya ada empat tahapan dalam metode digital forensik, Collection, Preservation, Filtering dan Presentation (Golose, 2008: 76)

- Pengumpulan (Collection)

Merupakan serangkaian kegiatan untuk mengumpulkan data-data sebanyak mungkin untuk mendukung proses penyidikan dalam rangka pencarian barang bukti. Tahapan ini merupakan tahapan yang sangat menentukan karena bukti-bukti yang didapatkan akan sangat mendukung penyelidikan untuk mengajukan seseorang ke pengadilan dan diproses sesuai hukum hingga akhirnya dijebloskan ke tahanan. Media digital yang bisa dijadikan sebagai barang bukti mencakup sebuah sistem komputer, media penyimpanan (seperti flash disk, pen drive, hard disk, atau CD-ROM), PDA, handphone, smart card, sms, e-mail, cookies, log file, dokumen atau bahkan sederetan paket yang berpindah dalam jaringan komputer. Penelusuran bisa dilakukan untuk sekedar mencari “ada informasi apa disini?” sampai serinci pada “apa urutan peristiwa yang menyebabkan terjadinya situasi terkini?”. Software ataupun tools yang bisa digunakan dalam mendukung tahapan ini antaranya ProDiscover DFT

- Pemeliharaan (Preservation)

Memelihara dan menyiapkan bukti-bukti yang ada. Termasuk pada tahapan ini melindungi bukti-bukti dari kerusakan, perubahan dan penghilangan oleh pihak-pihak tertentu. Bukti harus benar-benar steril artinya belum mengalami proses apapun ketika diserahkan kepada ahli digital forensik untuk diteliti. Kesalahan kecil pada penanganan bukti digital dapat membuat barang bukti digital tidak diakui di pengadilan. Bahkan menghidupkan komputer dengan tidak hati-hati bisa saja merusak/merubah barang bukti tersebut. Seperti yang diungkapkan Peter Plummer: “When you boot up a computer, several hundred files get changed, the data of access, and so on. Can you say that computer is still exactly as it was when the bad guy had it last?”. Sebuah pernyataan yang patut dipikirkan bahwa bagaimana kita bisa menjamin kondisi komputer tetap seperti keadaan terakhirnya ketika ditinggalkan oleh pelaku kriminal manakala komputer tersebut kita matikan atau hidupkan kembali.

Karena ketika komputer kita hidupkan terjadi beberapa perubahan padatemporary file, waktu akses, dan seterusnya. Sekali file-file ini telah berubah ketika komputer dihidupkan tidak ada lagi cara untuk mengembalikan (recover) file-file tersebut kepada keadaan semula. Komputer dalam kondisi hidup juga tidak bisa sembarangan dimatikan. Sebab ketika komputer dimatikan bisa saja ada program penghapus/perusak yang dapat menghapus dan menghilangkan bukti-bukti yang ada. Ada langkah-langkah tertentu yang harus dikuasai oleh seorang ahli digital forensik dalam mematikan/menghidupkan komputer tanpa ikut merusak/menghilangkan barang bukti yang ada didalamnya. Karena bukti digital bersifat sementara (volatile), mudah rusak, berubah dan hilang, maka seorang ahli Digital Forensik harus mendapatkan pelatihan (training) yang cukup untuk melakukan tahapan ini. Aturan utama pada tahap ini adalah penyelidikan tidak boleh dilakukan langsung pada bukti asli karena dikhawatirkan akan dapat merubah isi dan struktur yang ada didalamnya. Hal ini dapat dilakukan dengan melakukan copy data secara Bitstream Image pada tempat yang sudah pasti aman. Bitstream image adalah metode penyimpanan digital dengan mengkopi setiap bit demi bit dari data orisinil, termasuk file yang tersembunyi (hidden files), file temporer (temporary file), file yang terdefrag (defragmented file), dan file yang belum teroverwrite. Dengan kata lain, setiap biner digit demi digit di-copy secara utuh dalam media baru. Teknik ini umumnya diistilahkan dengan cloning atau imaging. Data hasil cloning inilah yang selanjutnya menjadi objek penelitian dan penyelidikan.

- Analisa /memilah-milah (Filtering)

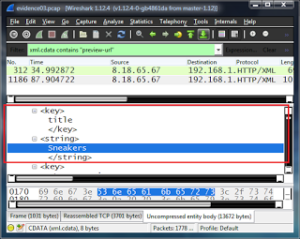

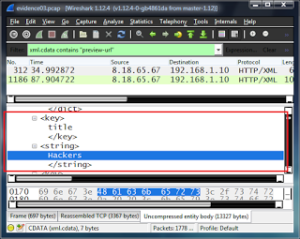

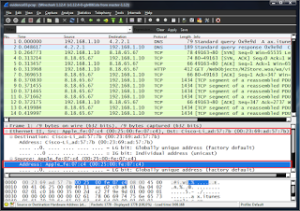

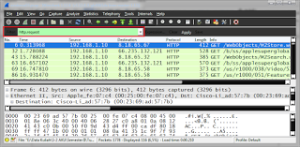

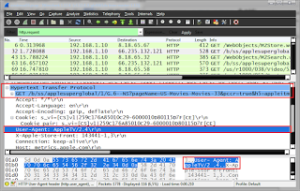

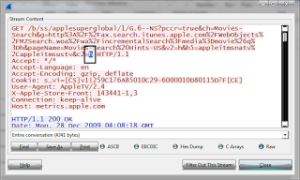

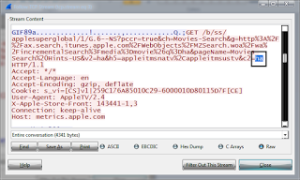

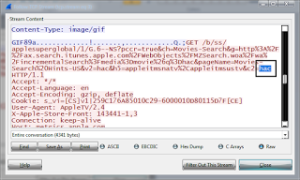

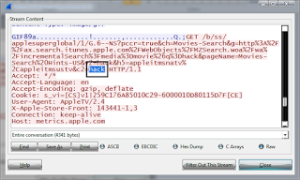

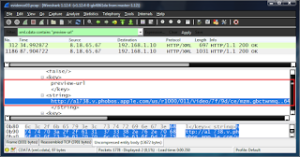

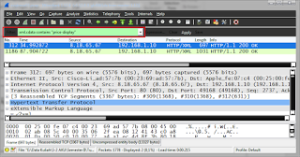

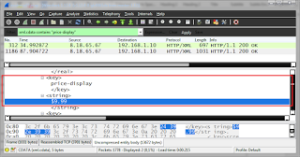

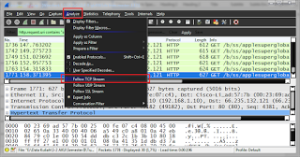

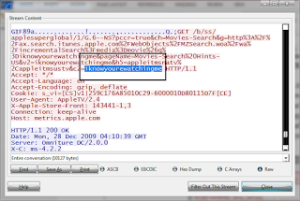

Dalam tahapan ini alat-alat bukti yang telah “diamankan” dipilah-pilah. Data-data yang ada, sebagian tidak berhubungan dengan perkara yang sedang diinvesitigasi. Di sini kejelian dari sang investigator sangat dibutuhkan untuk memilih data-data dan bukti-bukti yang dibutuhkan untuk mengungkap suatu perkara. Bayangkan sebuah hardisk berisi 320 GB, seberapa banyak data yang ada dalam hardisk tersebut, data-data yang tidak berkaitan tentu tidak perlu dianalisa. Melakukan analisa secara mendalam terhadap bukti-bukti yang ada. Bukti yang telah didapatkan perlu di-explore kembali kedalam sejumlah skenario yang berhubungan dengan tindak pengusutan, antara lain: siapa yang telah melakukan, apa yang telah dilakukan (contoh : apa saja software yang digunakan), hasil proses apa yang dihasilkan, dan waktu melakukan). Penelusuran bisa dilakukan pada data sebagai berikut: alamat URL yang telah dikunjungi, pesan e-mail atau kumpulan alamat e-mail yang terdaftar, program word processing atau format ekstensi yang dipakai, dokumen spreedsheat yang dipakai, format gambar yang dipakai apabila ditemukan, file-file yang dihapus maupun diformat, password, registry windows,hidden files, log event viewers, dan log application. Termasuk juga pengecekan metadata. Kebanyakan file mempunyai metadata yang berisi informasi yang ditambahkan mengenai file tersebut seperti computer name, total edit time, jumlah editing session, dimana dicetak, berapa kali terjadi penyimpanan (saving), tanggal dan waktu modifikasi.

Selanjutnya melakukan recovery dengan mengembalikan file dan folder yang terhapus, unformat drive, membuat ulang partisi, mengembalikan password, merekonstruksi ulang halaman web yang pernah dikunjungi, mengembalikan email-email yang terhapus dan seterusnya. Untuk analisis media, tools yang bisa digunakan antaranya ProDiscover DFT (http://www.techpathways.com) Sedangkan untuk analisis aplikasi, tools yang bisa digunakan MD5summer (http://www.md5summer.org/)

- Presentasi (Presentation)

Menyajikan dan menguraikan secara detail laporan penyelidikan dengan bukti-bukti yang sudah dianalisa secara mendalam dan dapat dipertanggung jawabkan secara ilmiah di pengadilan. Beberapa hal penting yang perlu dicantumkan pada saat presentasi/panyajian laporan ini, antara lain:

- a) Tanggal dan waktu terjadinya pelanggaran

- b) Tanggal dan waktu pada saat investigasi

- c) Permasalahan yang terjadi

- d) Masa berlaku analisa laporan

- e) Penemuan bukti yang berharga

- f) Tehnik khusus yang digunakan, contoh: password cracker

- g) Bantuan pihak lain (pihak ketiga)

Laporan yang disajikan harus di cross check langsung dengan saksi yang ada, baik saksi yang terlibat langsung maupun tidak langsung.

Ada beberapa faktor yang mempengaruhi hasil laporan menurut Jack wiles, Anthony Reyes, Jesse Varsalone., seperti:

- Alternative Explanations (Penjelasan Alternatif)

Berbagai penjelasan yang akurat seharusnya dapat menjadi sebuah pertimbangan untuk diteruskan dalam proses reporting. Seorang analis seharusnya mampu menggunakan sebuah pendekatan berupa metode yang menyetujui atau menolak setiap penjelasan sebuah perkara yang diajukan.

- Audience Consideration (Pertimbangan Penilik)

Menghadirkan data atau informasi keseluruh audience sangat berguna. Kasus yang melibatkan sejumlah aturan sangat membutuhkan laporan secara spesifik berkenaan dengan informasi yang dikumpulkan. Selain itu, dibutuhkan pula copy dari setiap fakta (evidentiary data) yang diperoleh. Hal ini dapat menjadi sebuah pertimbangan yang sangat beralasan. Contohnya, jika seorang Administrator Sistem sebuah jaringan sangat memungkinkan untuk mendapatkan dan melihat lebih dalam sebuah network traffic dengan informasi yang lebih detail.

Proses dokumentasi dan laporan mencakup pula tentang identifikasi actionable information yang didapat dari kumpulan sejumlah data terdahulu. Dengan bantuan data-data tersebut, Anda juga bisa mendapatkan dan mengambil berbagai informasi terbaru

Kesimpulan

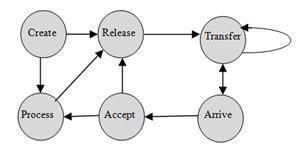

Digital Forensik merupakan teknik ilmiah yang meneliti perangkat digital dalam membantu pengungkapan berbagai macam kasus kejahatan. Tahapan-tahapan yang dilakukan pada Digital Forensik meliputi empat tahapandiantaranya : Collection, Preservation, Filtering dan Presentation

Keseluruhan proses ini dapat berlansung berulang-ulang. Semua sangat tergantung akan kebutuhan investigator. Artinya, ketika seorang investigator telah sampai pada tahap filtering, tidak menutup kemungkinan untuk kembali kepada prosespreservation. Bahkan dalam keadaan yang memungkinkan, dari tahap preservation dapat langsung kepada presentation, ketika seluruh bukti-bukti sudah memberikan informasi memadai.

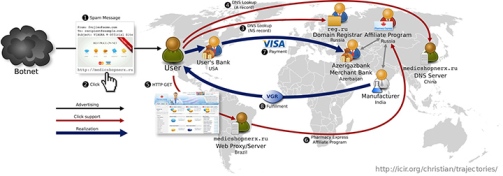

Sebenarnya, data seperti apa yang dicari? Sebelum menjawab pertanyaan tersebut ada baiknya jika kita memahami modus kejahatan. Ada dua aspek dalam cybercrime yakni, komputer digunakan sebagai pendukung kejahatan, dan komputer sebagai sasaran kejahatan. Pada saat komputer digunakan sebagai pendukung kejahatan, bisa jadi komputer si penjahat menyimpan berbagai dokumen yang bisa menunjukkan aktivitasnya misalnya, rekaman video porno yang disimpan dalam hard disk, surat-surat untuk melakukan aksi penipuan (fraud) melalui e-mail. Ketika komputer dijadikan sasaran maka dalam komputer si pelaku bisa dicari data-data kapan serangan tersebut dilakukan.

Patut diingat metode digital forensik dapat memudahkan proses pembuktian, akan tetapi digital forensik bukanlah suatu proses yang mudah. Pemahaman mengenai cara kerja sebuah komputer termasuk sistem pengolahan data computer wajib dimiliki oleh seorang ivestigator. Selain itu seorang investigator harus memahami berbagai standar prosedur dalam melakukan penggalian data, di samping memahami penggunaan tools yang digunakan dalam digital forensik.

Untuk menjadi seorang ahli dibidang Digital Forensik, harus didukung dengan pengetahuan tentang teknologi informasi secara menyeluruh baik hardware maupun software, meliputi: sistem operasi, bahasa pemrograman, media penyimpanan komputer, networking, routing, protokol komunikasi dan sekuriti, kriptologi, teknik pemrograman terbalik, teknik investigasi, perangkat komputer forensik, bentuk/format file, dan segala aplikasi software tools forensik. Anda pun perlu didukung berbagai sertifikat yang tidak sedikit, antara lain Certified Information System Security Professional (CISSP) yang diberikan lembaga yang bernama Information Systems Security Certification Consortium (ISC) 2, lalu Certified Forensics Analyst (CFA), Experienced Computer Forensic Examiner(ECFE), Certified Computer Examiner (CCE), Computer Hacking Forensic Investigator (CHFI) dan Advanced Information Security (AIS). (Janczeweski dan Collarik. Ed : 398)

Referensi :

- Brian D. Carrier, 2006 digital-evidence.org

- Golose, 2008: 76

- Peter Plummer

- Jack wiles, Anthony Reyes, Jesse Varsalone.2007.The Best Damn Cybercrime and Digital Forensics Book. United States Of America.Syngress Publishing,Inc.

- Janczeweski dan Collarik. Ed : 398